HITCON Cyber Range

這一次參加HITCON的活動,會場在台北文創6樓,冷氣很冷。除了通常會有的論壇外,還有工作坊以及攤位,如果累的話,旁邊也有甜點以及飲品可供取用,補充能量。

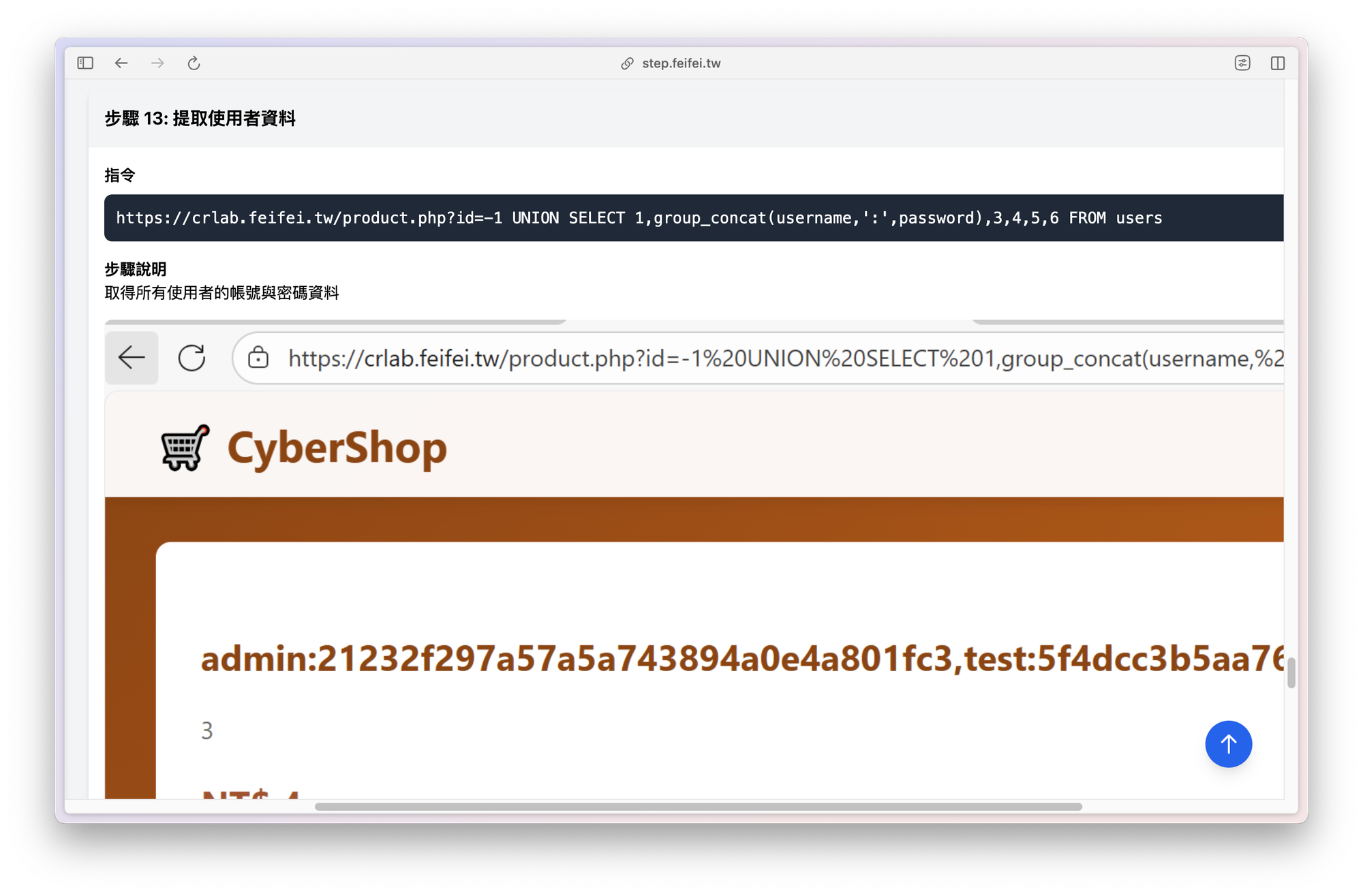

工作坊由七維思舉辦,教參展者如何一步步進行滲透攻擊,尋找預先藏好的FLAG,而其中的幾個我深有印象,像是可以用SQL執行的漏洞,在網址欄執行SQL指令,直接查詢後端的資料庫,我真的覺得這個很扯,居然可以這樣做!?另一個是根據找到的MD5值,利用現有的網站進行解密,取得原有的密碼。這一小時的學習,讓我收穫滿滿,在完成後,他們送了一個帽子的徽章當作紀念。攤位有資安社(高中、大學都有)、開源社群(SITCON、COSCUP)、以及招募的廠商,其中在COSCUP的攤位,它還有很多不同種類的貼紙可以選擇,我覺得很有趣,選擇了系統以及開發者的貼紙。

論壇的部分,我主要有參與的是企業紅隊經驗分享,講者提到當他們在做任務管理的時候,會分溝通、授權、加密,講述到如何紀錄滲透內容,確認取得的權限、攻擊的目標、禁止事項...等,以及模擬滲透完成後,如何避免資料外洩。另一張簡報提及紅隊與MBTI,比如:INTJ適合策劃、指揮、威脅模擬分析,ISTP適合滲透測試,ENTP適合社交工程。最後,有時候就算紅隊找到了漏洞,開發者也不會想修,這時候可以向上彙報,效果會比較好。

我覺得我未來要多去戶外,參加計算機相關的活動,我記得在四年前曾經有想學習hack in the box的資安內容,但後來就迷失了,希望自己未來能夠保持清醒,持續前進。